サイバー攻撃の脅威が日々増大し、いまや場所や企業規模を問わず様々な企業や組織が狙われるようになりました。近年、ランサムウェアやフィッシング詐欺など、サイバー犯罪の手口は巧妙化しており誰もが標的となる可能性があります。本記事では、東京都で実際に起きたサイバー攻撃の事例を紹介し、効果的な対策について詳しく解説します。

サイバー攻撃の脅威は場所を選ばない

サイバー攻撃は、大都市や特定の地域に限らず日本全国どこでも発生する可能性があり、様々な形態のサイバー攻撃が報告されています。これらの攻撃は、企業の規模や業種を問わず、あらゆる組織を標的としています。特に注意すべきは、サイバー攻撃の特徴として、攻撃者の特定が困難であること、被害が潜在化しやすいこと、そして国境を越えて実行可能であることが挙げられます。これらの特徴により、サイバー攻撃は従来の犯罪とは異なる対応が求められ、その脅威は年々増大しています。企業や組織は、自社がサイバー攻撃の標的になる可能性を常に意識し、適切な対策を講じる必要があります。

ランサムウェアをはじめとしたサイバー攻撃は増加傾向

近年、サイバー攻撃の中でも特に注目されているのがランサムウェアによる攻撃です。独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」によると、組織向け脅威の第1位に「ランサムウェアによる被害」が挙げられています。この順位は前年から変わらず、ランサムウェアの脅威が依然として高いレベルにあることを示しています。

また、「サプライチェーンの弱点を悪用した攻撃」が第2位、「内部不正による情報漏えい等の被害」が第3位と続いています。これらの脅威も増加傾向にあり、企業は自社のセキュリティだけでなく、取引先や従業員のセキュリティ意識にも注意を払う必要があります。

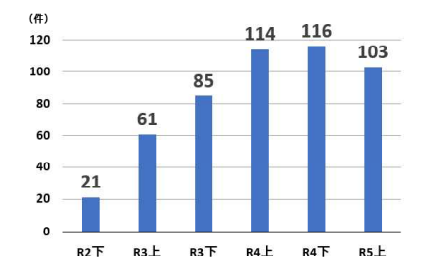

警察庁が発表した「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、企業・団体等におけるランサムウェア被害として、令和5年上半期に都道府県警察から警察庁に報告のあった件数は103件であり、令和4年上半期以降、高い水準で推移しています。

出展:令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

東京都のサイバー攻撃事例

| 日付 | 場所 | 企業名 | 概要 |

|---|---|---|---|

| 2024年5月 | 東京都新宿区 | タリーズコーヒージャパン株式会社 ※公式HP引用 | ー登録会員9万2,685名の情報漏えいが懸念ー コーヒーショップ「タリーズコーヒー」で知られるタリーズコーヒージャパン株式会社が運営するオンラインショップ「タリーズ オンラインストア」が外部からの不正アクセスに伴う、情報漏えいの懸念を発表しました。 公表時点では流出の事実および影響を受けた人数など、詳細は明らかになっておらず、「タリーズ オンラインストア」の登録会員は9万2,685名で、情報漏えいが懸念されている。 |

| 2024年5月 | 東京都中央区 | 株式会社東京玉子本舗 ※引用:公式HP引用 | ークレジットカード情報65,387件、個人情報73,961件が流出の可能性ー 「東京たまご」など玉子関連の商品やお菓子を販売する「東京玉子本舗公式オンラインショップ」にて、不正アクセスによる顧客情報流出の可能性が発覚。 東京玉子本舗によると、不正アクセスが発覚したのは2024年5月28日に警視庁から不正アクセスの可能性について連絡を受けたことによるとのこと。 調査機関による調査結果から、オンラインショップにおけるシステムの脆弱性を悪用した第三者からの不正アクセスが確認されており、顧客情報の流出の可能性が考えられるとのこと。 影響対象は2019年4月22日から2024年5月28日までの期間同サイトを利用した顧客で、クレジットカード情報65,387件と個人情報73,961件。 氏名、住所、メールアドレス、電話番号などの個人情報と、名義人名、カード番号、有効期限、セキュリティコードを含むクレジットカード情報が挙げられている。 |

| 2024年6月 | 東京都港区 | 森永製菓株式会社 ※引用:公式HP引用 | ー自社内の役職員の個人情報4,882件が漏えいの可能性ー サーバー機器が外部からの不正アクセスを受け、同社やグループ会社の一部役職員等の個人情報が外部に流出したおそれがある旨を発表。 森永製菓によると、同社は2024年4月9日にサーバー機器に発生した不審な動作を認知。その後、関係機関に報告し、外部調査機関による調査を実施したところ、同社やグループ会社に所属する役職員や委託業務従事者の氏名や所属、メールアドレス、社内システム用のIDやハッシュ化されたパスワード等、合計4,882件の情報において漏えいの懸念が生じたとのこと。 |

| 2024年6月 | 東京都調布市 | 国立研究開発法人宇宙航空研究開発機構(JAXA) ※引用:公式HP引用 | ー外部企業や外部機関との間で締結している機密文書など不正アクセス被害かー JAXAは去年から今年にかけて、複数回サイバー攻撃を受け、情報が漏えいした可能性があることを明らかにした。 関係者によると、外部企業や機関などと秘密保持契約を結んでいる機密性の高い文書などにも不正にアクセスされた可能性があるとのこと。 去年、外部からの不正なアクセスを受けて内部のサーバーから職員の個人情報などが漏えいした可能性があったことから被害の範囲や詳しい攻撃方法などを調査してきたが、今年にかけても複数回のサイバー攻撃を受けたとのこと。 漏えいした可能性がある情報について「現在調査中で、セキュリティーにも関わる情報のため答えられない」としたうえで、「ロケットや衛星の運用など安全保障に関わる情報は今回攻撃を受けたネットワークとは別で、漏えいしていない」としている。 |

| 2024年7月 | 東京都港区 | 東京ガスエンジニアリングソリューションズ株式会社 ※引用:公式HP引用 | ー416万件の個人情報が漏えいした可能性ー 東京ガス株式会社の子会社である東京ガスエンジニアリングソリューションズ株式会社(TGES)のネットワークに対する外部からの不正アクセスが発生し、個人情報約416万件が外部漏洩した可能性があると発表した。 情報漏えいが懸念されるのは、TGESが運用するサーバーや東京ガスの法人事業分野のサーバーに保管にされている情報です。東京ガスが明らかにしたところによると、対象サーバーには、下記情報が記録されていた。 ①東京ガスまたはTGESが提供する法人用の都市ガス、電気、サービスの利用者情報(件数調査中) ②業務上必要な情報として業務委託元から提供を受けている一般消費者の個人情報(約416万件・東京ガスとの家庭用の都市ガス、電気等の契約情報は含まれない) ③TGESの従業員等の個人情報(約3,000件・退職者を含む) |

行うべきサイバーセキュリティ対策

エンドポイントセキュリティ等のセキュリティソフトの導入

エンドポイントセキュリティの導入は、サイバー攻撃から組織を守る上で非常に重要な対策です。エンドポイントセキュリティとは、個々のデバイス(パソコン、スマートフォン、タブレットなど)にインストールされるセキュリティソフトウェアのことを指します。これらのソフトウェアは、マルウェアの検出と除去、不正アクセスの防止、データ暗号化などの機能を提供しデバイスレベルでの防御を可能にします。最新のセキュリティソフトを導入することで、新たに発見された脆弱性や最新のマルウェアに対する防御力を維持することができます。

OSやアプリケーションの定期的な更新

OSやアプリケーションの定期的な更新は、サイバーセキュリティ対策の要となる重要な施策です。ソフトウェアの脆弱性は、サイバー攻撃者にとって格好の侵入口となるため、これらを迅速に修正することが不可欠です。

特に注意すべきは、サポートが終了したOSやアプリケーションの使用です。例えば、Windows 7のサポートは2020年1月に終了しましたが、依然として使用している組織も少なくありません。サポート終了後は新たな脆弱性に対する修正プログラムが提供されないため、使い続けることは非常に危険です。

また、ブラウザやオフィスソフトなど、日常的に使用するアプリケーションの更新も重要です。これらのソフトウェアは頻繁に利用されるため攻撃者の標的になりやすく、最新の状態を保つことが重要です。

⇒アクトが提供するEDR製品「SentinelOne」はこちらから

定期的なデータのバックアップ

定期的なデータバックアップは、サイバー攻撃や不測の事態に備える上で不可欠な対策です。特に、ランサムウェア攻撃の被害を最小限に抑えるためには、バックアップの重要性が極めて高くなっています。バックアップを行う際は、以下の点に注意が必要です。

- 3-2-1ルールの適用:少なくとも3つのコピーを作成し、2種類以上の媒体に保存し、そのうち1つは遠隔地に保管する。

- オフラインバックアップの実施:ランサムウェア攻撃からバックアップデータを守るため、ネットワークから切り離された状態でバックアップを保管する。

- バックアップの暗号化:バックアップデータ自体も暗号化して保護する。

- 定期的なバックアップテスト:バックアップからの復元が確実に行えることを定期的に確認する。

- クラウドバックアップの活用:地理的に分散したバックアップを実現し、災害時のリスクも軽減できる。

これらの対策を組み合わせることで、より強固なバックアップ体制を構築することができます。また、バックアップの頻度は、データの重要性や更新頻度に応じて適切に設定する必要があります。

不審なWEBサイト・メールからのファイルダウンロードの禁止

不審なWEBサイトやメールからのファイルダウンロードを禁止することは、サイバー攻撃から組織を守る上で非常に重要な対策です。多くのマルウェアやランサムウェアは、不審なファイルのダウンロードを通じて感染します。具体的には以下のような対策が効果的です。

- フィッシングメール対策:送信者のメールアドレスや本文の内容を慎重に確認し、不自然な点がある場合は開かない。

- URLの確認:メール内のリンクは、マウスオーバーしてURLを確認してから開く。HTTPSの使用を確認する。

- 添付ファイルの注意:予期せぬ添付ファイルは開かない。特に、.exe、.vbs、.jsなどの実行可能ファイルには注意が必要。

- Webフィルタリングの導入:不審なサイトへのアクセスを組織レベルでブロックする。

- セキュリティ教育:従業員に対して、不審なサイトやメールの見分け方を定期的に教育する。

- サンドボックス環境の活用:不審なファイルを安全に解析できる環境を用意する。

これらの対策を組み合わせることで、不審なファイルのダウンロードによるリスクを大幅に軽減することができます。また、定期的な訓練を通じて、従業員のセキュリティ意識を高めることも重要です。

従業員教育とセキュリティ意識の向上

従業員教育とセキュリティ意識の向上は、組織全体のサイバーセキュリティを強化する上で極めて重要な要素です。最新のセキュリティ技術を導入しても、それを使用する従業員の意識が低ければその効果は限定的になってしまいます。効果的な従業員教育とセキュリティ意識向上のためには、以下のような取り組みが有効です。

- 定期的なセキュリティトレーニング:最新のサイバー脅威や対策について、定期的に従業員向けトレーニングを実施する。

- フィッシング訓練:実際のフィッシングメールに似た模擬メールを送信し、従業員の対応をテストする。

- セキュリティポリシーの周知:組織のセキュリティポリシーを明確に定め、全従業員に周知徹底する。

- インシデント報告の奨励:セキュリティインシデントを発見した際の報告手順を明確にし、報告を奨励する文化を醸成する。

- 役職別トレーニング:経営層、管理職、一般従業員など、役職に応じた適切なセキュリティ教育を実施する。

- 実践的な演習:サイバー攻撃を想定した実践的な演習を定期的に実施し、対応力を向上させる。

- 最新脅威情報の共有:セキュリティ関連のニュースや警告を定期的に共有し、従業員の意識を常に高く保つ。

これらの取り組みを継続的に実施することで、組織全体のセキュリティ意識を向上させ、人的要因によるセキュリティリスクを大幅に軽減することができます。

自社環境の脆弱性診断

サイバーセキュリティ対策の第一歩として、脆弱性診断を行うことが重要です。脆弱性診断では、システムの弱点や潜在的な脅威を特定し、修正するための具体的な対策を講じます。これにより、攻撃者が利用する可能性のあるセキュリティホールを事前に防ぐことができます。定期的な脆弱性診断を行うことで、システムの安全性を高めることができます。

その他の都道府県記事

| 都道府県 | |

|---|---|

| ▼北海道・東北地方 北海道 青森県 岩手県 宮城県 秋田県 山形県 福島県 ▼関東地方 茨城県 栃木県 群馬県 埼玉県 千葉県 東京都 神奈川県 ▼中部地方 新潟県 富山県 石川県 福井県 山梨県 長野県 岐阜県 静岡県 愛知県 | ▼近畿地方 三重県 滋賀県 京都府 大阪府 兵庫県 奈良県 和歌山県 ▼中国地方 鳥取県 島根県 岡山県 広島県 山口県 ▼四国地方 徳島県 香川県 愛媛県 高知県 ▼九州・沖縄地方 福岡県 佐賀県 長崎県 熊本県 大分県 宮崎県 鹿児島県 沖縄県 |

アクトのサイバーセキュリティ対策支援

アクトはSentinelOneとMSSP契約を持つ正式パートナーかつ、国内唯一のIRパートナーであり、 平常時からインシデント対応までお客さま負担をかけることなく、最高レベルのサイバーセキュリティをご提供します。また、IT導入補助金を活用して導入することも可能です。

ご興味がございましたらお気軽にお問い合わせください。