金融機関はその性質上、常にサイバー攻撃の標的になりやすいと言われています。なぜなら、銀行やその他の金融機関は、大量の個人情報と莫大な資金を扱っているからです。この記事では、ランサムウェアはじめとした様々な形態のサイバー攻撃が金融機関にどのような被害をもたらしているのかを具体的な事例と共にわかりやすく解説します。

サイバー攻撃とは

コンピューターやネットワークに対する不正アクセス行為をサイバー攻撃と呼びます。金融機関はそのような攻撃の標的にされ、個人情報の窃盗やランサムウェアによるデータの人質状態が引き起こされます。これは、攻撃者が金銭的利益を追求するために機密情報を悪用することを意味します。

続いて、最近増加しているランサムウェア攻撃について見ていきましょう。

ランサムウェアによる被害が増加傾向

ランサムウェアは、被害者のファイルを暗号化し、解読キーを提供する代わりに金銭を要求するマルウェアタイプです。最近では、このタイプの攻撃が増加しています。特に、テレワークなどの遠隔勤務が普及する中で、セキュリティの脆弱性がこれらの攻撃の拡大を助長しています。

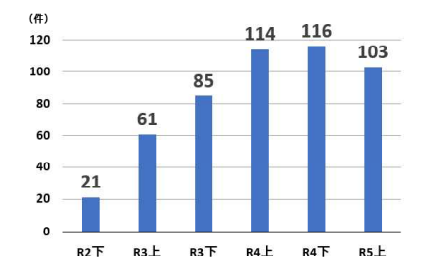

警察庁が発表した「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると

企業・団体等におけるランサムウェア被害として、令和5年上半期に都道府県警察から警察庁に報告のあった件数は103件であり、令和4年上半期以降、高い水準で推移しています。

出展:令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

金融機関がサイバー攻撃の標的に?

金融機関を狙うサイバー攻撃には多くの形態がありますが、共通しているのはその目的です。金融機関は膨大な顧客情報と金融資産を保有しているため、サイバー攻撃の標的になりやすいといわれています。個人情報の盗難、金融資産の不正取得、さらにはリモートワーク環境におけるセキュリティ脆弱性の悪用などが含まれます。

ただ、昨今では金融機関に限らずランサムウェアをはじめとしたサイバー攻撃は企業を選びません。セキュリティ対策が不十分な企業を手あたり次第攻撃するため、セキュリティリテラシーやサイバー攻撃に対する対策ができていない中小企業が被害に遭うケースも多くみられます。

サイバーセキュリティ上の脅威の増大

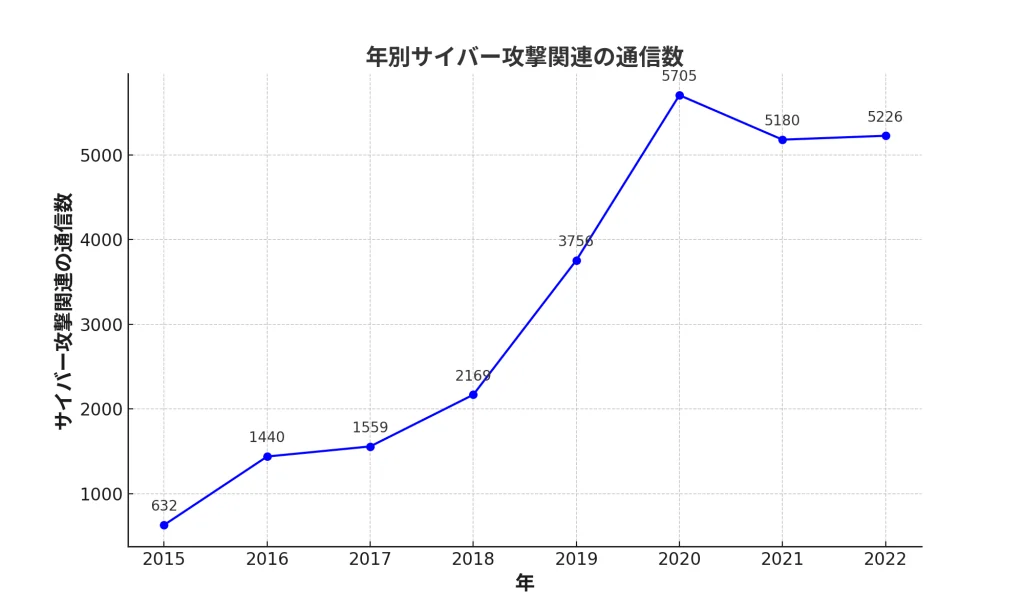

前述した、ランサムウェア被害が増加傾向にあることに加えて、サイバーセキュリティの脅威は増加しています。右図はNICTが提供するサイバー攻撃関連通信数のグラフですが、2022年(約5,226億パケット)を2015年(約632億パケット)と比較するとその数は約8.3倍となっています。2020年を境に低減してはいますが、依然多くの攻撃関連通信が観測されている状態です。

※引用:NICT(国立研究開発法人 情報通信研究機構) サイバー攻撃観測網(NICTER)

金融機関のサイバー攻撃被害事例

ここでは、金融機関で実際に起きたサイバー攻撃の被害事例をご紹介します。

| 発表月 | 企業名 | 概要 |

|---|---|---|

| 2015年11月 | 三菱UFJ銀行 ※同社公式HP引用 | 三菱東京UFJ銀行にて不正アクセスにより個人情報が流出。同社にて、不正アクセスにより会員制サイトのサービス運営者の預金口座入出金明細が流出した。 これにより、当該明細書に記載された振込依頼人の情報が架空請求詐欺に悪用されていることも判明した。同行へ口座振込をしている会員サイトなどの運営者に振込依頼人として自分の電話番号を入力した場合には、架空請求詐欺に悪用される恐れがあるとした。 |

| 2021年9月 | (データ誤提供) 株式会社SBI新生銀行 ※同社公式HP引用 | 同社が委託先にデータを提供する際にミスが発生し、誤って同社グループのサービス利用者ら約8,000名のメールアドレスなどを提供したと発表。 同社によると、流出対象となったデータは「新生銀行カードローンエル」や「レイク ALSA」の配信先メールアドレスや「レイク ALSA」新規契約ページに入力された暗証番号や融資金振込先情報(カナ氏名や口座番号等)、「レイク ALSA」会員ページにログインしたユーザーのカード番号や暗証番号など合計約8,000件。 調査を進めたところ、同様のミスが別の委託先でも発生していたとのこと。 |

| 2022年12月 | 株式会社ナビインシュアランスサービス ※SecurityNEXT引用 | 同社の業務用パソコンがEmotetに感染。端末内に記録されていた顧客情報が流出した可能性があると発表。 同社によると、感染は2022年11月4日に起き、以後、同社を騙る不審メールが顧客に届くなどの事象が発生したとのこと。感染したパソコンに記録されていた顧客氏名やメールアドレス、連絡先などの個人情報について流出懸念が判明した。 |

| 2023年2月 | アフラック生命保険株式会社 チューリッヒ保険会社 ※同社公式HP引用 | アフラック生命保険株式会社とチューリッヒ保険会社は2023年1月、外部委託事業者のサーバーが第三者による不正アクセスを受け、両社が保有する保険加入者および過去加入者最大208万931名の個人情報が流出したと発表。 流出対象となったのは、アフラック社のがん保険加入者最大約135万人、チューリッヒ社の自動車保険契約または過去契約者最大約75万人です。流出項目は姓や性別、生年月日や保険情報など、各社が保有する個人情報の一部とのこと。 |

サイバー攻撃の具体的な対策方法

高度なセキュリティソフトを導入する

サイバーセキュリティの強化には、最先端のセキュリティ技術の採用が欠かせません。金融機関は、EDR(Endpoint Detection and Response)などのAIを活用した監視システムを利用することで、異常な挙動や不正アクセスを早期に検出し、即座に適切な対策を講じることができます。

不審なメールやURL、ファイルは開かない

従業員教育を徹底することで、フィッシング詐欺や標的型攻撃メールに対する警戒を強化しましょう。特に、未知の送信者からのメールや見慣れないリンク、予期しないファイルは開かないよう指導することが重要です。

OSやアプリケーションを常に最新の状態に保つ

ソフトウェアのアップデートは、セキュリティパッチが含まれていることが多く、これにより既知の脆弱性が修正されます。システムの全てのコンポーネントを最新の状態に保ち、セキュリティホールを塞ぐことが重要です。

従業員のセキュリティ意識向上を図る

従業員のセキュリティトレーニングは、サイバー攻撃から組織を守る上で極めて重要です。シミュレーションやワークショップを用いて、攻撃を識別し、適切に対応する方法を学ぶことが、防御力向上に直結します。

金融庁発表の最新情報をチェックしておく

国や金融監督機関からの最新のセキュリティ情報は、新しい脅威や推奨される防御策についての重要な情報源です。金融機関はこれらの情報に基づき、自社のセキュリティ体制を継続的に更新し続ける必要があります。

アクトはSentinelOneとMSSP契約を持つ正式パートナーとして、 平常時からインシデント対応までお客さま負担をかけることなく、最高レベルのサイバーセキュリティをご提供します。